Malware, Ransomware, Cryptojacking: ¿Qué son? ¿Están seguros nuestros datos frente a estos ciberataques?

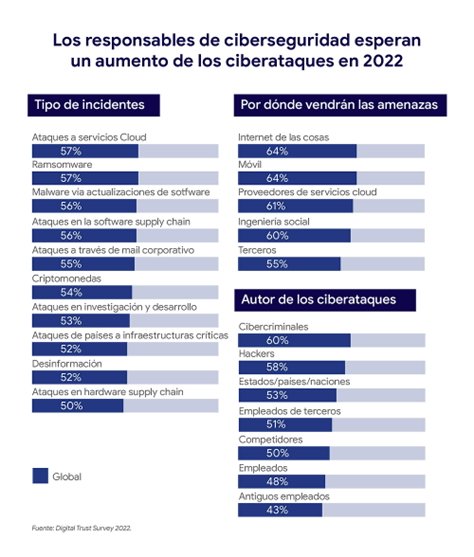

En la actualidad, las amenazas que hacen peligrar la integridad de nuestros datos crecen exponencialmente.

El desconocimiento de las mismas y la confianza en que todo está bien, no nos hacen menos inmunes. Solo es cuestión de suerte que hoy o dentro de unos días suframos en nuestras infraestructuras y sistemas informáticos uno de estos ataques.

La pregunta no es cómo o el porqué, sino cuándo afrontaremos el ataque a una de las vulnerabilidades de nuestros sistemas y si estamos o no preparados para afrontarlas y salir airosos.

En este resumido dosier queremos trasladarte unas nociones básicas sobre este tema de una manera fácil de entender y adelantarte las opciones que tienes para poner en marchas acciones preventivas a estos ciberataques. También analizamos que sistemas son más vulnerables que otros y la manera de evitar estas vulnerabilidades.

La verdad, aunque parezca cruda, es que miles de empresas han tenido que cerrar definitivamente tras haber sido atacados y perder todos sus datos. Según un estudio realizado por EIT Digital, Fundación Digital Global y Huawei y publicado a finales de 2022, señalaba que el 57% de las pymes europeas que “echan el cierre” lo hacen a causa de los ciberataques.

La inversión en seguridad informática y el respaldo de datos tiene que pasar a ser una prioridad para las empresas, como lo pueda ser una póliza de crédito bancaria, un seguro de responsabilidad civil o los seguros sociales de nuestros empleados. Necesitamos conocer qué son y cómo actúan estas amenazas que pueden lapidar, mañana mismo, impunemente nuestro negocio.

Principales amenazas a la ciberseguridad

Ransomware

Se considera la amenaza más preocupante en la actualidad. Los ciberdelincuentes

utilizan técnicas de extorsión cada vez más complejas.

Malware

Se incluyen en esta categoría los troyanos, gusanos y programas espías. Su uso

disminuyó durante la pandemia del Covid-19, pero ha vuelto a aumentar

Amenazas de Ingeniería Social

Se aprovechan del comportamiento o error humano para obtener información. El ataque

más común es el phishing (a través del correo electrónico) o el smishing (a través de

mensajes de texto, whatsapp, etc)

Amenazas contra los datos

En el 82% de las violaciones de datos interviene un elemento humano. La manipulación

de personas y los errores humanos figuran entre los principales patrones

Amenazas contra la disponibilidad

El alcance y complejidad de los ataques que impiden a los usuarios acceder a datos o

servicios aumentan. Afectan cada vez más a las redes móviles y a los dispositivos

conectados a Internet de las Cosas

Amenazas contra la disponibilidad de Internet

Esto incluye la toma física y la destrucción de la Infraestructura de Internet. Según el

Gobierno Ucraniano, en 2022 se había destruido alrededor del 15% de la infraestructura

de Internet del país.

Desinformación/mal uso de la información

La Inteligencia Artificial se está convirtiendo en un elemento central en la creación y

difusión de desinformación, por ejemplo, a través de la tecnología deepfake y los bots

que suplantan la identidad de las personas

Ataques a la cadena de Suministro

Ataques, por ejemplo, a un proveedor, para acceder a los datos de un cliente. La

complejidad de las cadenas de suministro ha aumentado el riesgo y las consecuencias de

estos ataques para muchas organizaciones.

¿Qué tipos de malware existen?

Lamentablemente, existe mucho malware allá afuera, pero entender los diferentes tipos de malware es una forma de ayudar a proteger sus datos y sus dispositivos:

Virus

Un virus suele venir en forma de archivo adjunto en un correo electrónico que contiene un virus o la parte del malware que realiza la acción maliciosa. Una vez que la víctima abre el archivo, el dispositivo se infecta.

Ransomware

Uno de los tipos de malware más rentables y, por ende, más populares entre los delincuentes cibernéticos es el ransomware. Este malware se instala en la máquina de la víctima, cifra sus archivos y luego pide un rescate (normalmente en Bitcoin) para devolverle esos datos al usuario.

Según dicho informe “En 2022, los ataques de ransomware fueron una de las principales ciberamenazas. Además, cada vez son más complejos. Según una encuesta citada por Enisa que se realizó a finales de 2021 y en 2022, más de la mitad de los encuestados o sus empleados sufrieron ataques de ransomware.

Los mismos datos muestran que la mayor demanda de ransomware creció de 13 millones de euros en 2019 a 62 millones de euros en 2021 y el rescate medio pagado se duplicó de 71.000 euros en 2019 a 150.000 euros en 2020. En 2021 el volumen mundial del daño causado a las empresas por rescates ransomware alcanzó la cifra de 18.000 millones de euros, lo que significa una cantidad 57 veces mayor que la de 2015.”

Scareware

Los delincuentes cibernéticos nos hacen pensar que nuestra computadora o teléfono inteligente se ha infectado para que compremos una aplicación falsa. En una estafa típica con scareware, es posible que vea un mensaje alarmante mientras navega por la Web que dice «Advertencia: ¡Tu computadora está infectada!» o «¡Tienes un virus!» Los delincuentes cibernéticos usan estos programas y prácticas de publicidad poco éticas para asustar a los usuarios para que compren aplicaciones falsas.

Gusanos

Los gusanos tienen la capacidad de reproducirse de máquina en máquina, normalmente explotando alguna especie de debilidad en la seguridad de un software o sistema operativo, y no requieren la interacción del usuario para funcionar.

Spyware

El spyware es un programa instalado en su computadora, normalmente sin su conocimiento explícito, que captura y transmite información personal o hábitos y detalles de navegación por Internet a su usuario. El spyware permite a sus usuarios monitorear todas las formas de comunicación del dispositivo infectado. A menudo, el spyware es utilizado por la policía, las agencias gubernamentales y las organizaciones de seguridad de la información para monitorear y poner a prueba las comunicaciones en un entorno privado o en una investigación. Pero el spyware también está disponible para los consumidores, lo que permite a los compradores espiar a su cónyuge, hijos y empleados.

Troyanos

Los troyanos se disfrazan de aplicaciones inofensivas, engañando a los usuarios para que las descarguen y las usen. Una vez que empiezan a funcionar, pueden robar datos personales, colgar el dispositivo, espiar actividades o incluso lanzar un ataque.

Adware

Los programas adwares envían anuncios no deseados a los usuarios y suelen mostrar anuncios parpadeantes o ventanas emergentes cuando usted realiza una acción determinada. Los programas adwares a menudo se instalan a cambio de otro servicio, como el derecho a usar un programa sin pagar por él.

Malware sin archivo

El malware sin archivo es un tipo de software malicioso que utiliza programas legítimos para infectar una computadora. Los ataques al registro de malware sin archivo no dejan ningún archivo de malware para escanear ni procesos maliciosos para detectar. No se basa en archivos y no deja huella, por lo que es difícil de detectar y eliminar.

Pishing / Smishing

Suplantación de identidad (phishing) El phishing es un método para engañarle y hacer que comparta contraseñas, números de tarjeta de crédito, y otra información confidencial haciéndose pasar por una institución de confianza en un mensaje de correo electrónico o llamada telefónica

¿Cómo protegerse de estas amenazas?

La seguridad es solo una percepción. No debemos dejarnos llevar por las influencias de proveedores o avisos alarmistas, pero tampoco debemos confiarnos en que eso no nos va a ocurrir a nosotros.

Todo lo que invirtamos en Ciberseguridad debe estar proporcionado con el carácter y capacidad de nuestra empresa, y no aspirar a tener sistemas 100% seguros, porque nunca lo conseguiremos.

En cualquier caso, te damos las claves para “proporcionadamente” poder tener equilibrio y un nivel óptimo de seguridad, para poder seguir con nuestra empresa y nuestra actividad tras sufrir un ciberataque.

Desde nuestro punto de vista estas serían las directrices a seguir:

Formación y concienciación al usuario.

A diario nuestros empleados gestionan correo electrónico, acceden a nuestras cuentas bancarias, y envían datos de nuestra organización a otras empresas o clientes.

El primer punto y más importante por su peligrosidad es este. Debemos concienciar a los usuarios mediante formación específica en ciberseguridad y buenas prácticas del correo electrónico e internet. Igual que un conductor debe formarse y practicar en la autoescuela antes de salir con su vehículo a la carretera, los usuarios ofimáticos deberían saber cómo se “circula” en internet y qué reglas prácticas básicas deben seguir para no poner en peligro los datos y la vida de nuestra empresa.

Lamentablemente, a día de hoy, en ningún ciclo formativo básico, medio o superior, incluso tampoco en las universidades existe una asignatura o tema relacionado con buenas prácticas en el uso de las tecnologías de la información, correo electrónico o Internet.

Esto hace totalmente vulnerables a los entornos empresariales y es por eso que el mayor número de amenazas aprovechan “el fallo humano” para causar daño y obtener beneficios a cambio.

Implementar Sistema de Seguridad Antivirus complementado con Seguridad Perimetral.

Debemos tener siempre un software de antivirus instalado en nuestros PC´s que nos proteja de las amenazas ya conocidas. Nunca fiarnos de antivirus gratuitos, pues el coste de su uso, puede ser nuestra información.

Como complemento, siempre es interesante disponer de quipos que cierren la entrada de software malicioso a nuestra red, para minimizar las posibilidades de “fallo humano”

Estos equipos de Seguridad Perimetral, impiden la entrada de amenazas a nuestros equipos, por lo que aligeran la necesidad de detección de los antivirus instalados en los PC´s. Estos incurren en un pago por uso anual, que nos aseguran que están actualizados a las ultimas amenazas. Además, son capaces de detectar software malicioso por su comportamiento en nuestra red, independientemente que no esté en la lista de amenazas conocidas. La diferencia entre un Router y un equipo de Seguridad Perimetral avanzado, radica en que el Router permite abrir o cerrar puertas de nuestra infraestructura o servicios de una manera pasiva y estática, según nuestra necesidad, mientras que la seguridad perimetral inspecciona todos los datos que entran o salen de nuestra infraestructura y es capaz de interpretar si sus intenciones son maliciosas o inofensivas.

A parte nos provee de seguridad adicional, impidiendo cierto tipo de contenidos no aptos para un entorno laboral o productivo.

Backup y Respaldo de datos.

El tercero y no menos importante d ellos consejos es la implementación de salvaguardar nuestros datos de una manera eficiente, pensando en que aun con los 2 primero puntos descritos anteriormente implantados en nuestra empresa, nuestros datos podrían ser secuestrados o destruidos, para lo cual, debemos tener un plan de contingencia y restauración efectivo y rápido.

En la mayoría de las ocasiones, nos conformamos con hacer un backup de los datos en un disco duro, en la nube o en le mejor de los casos en un NAS BACKUP. Sin embargo, el riego sigue existiendo al no haber una planificación clara de cómo y de qué modo quedan también expuestos esos datos de backup ante una contaminación masiva por Criptolocker. Por desgracia en la mayoría de los casos las copias de seguridad se pierden al mismo tiempo que los datos de usuario de su fuente original, motivado por una deficiente gestión e inexistente ingeniería de Sistemas para su diseño e implementación.

Por otro lado, nos encontramos con una ineficaz copia de seguridad, que, aunque se mantiene inmune al ataque, implica unos costes de tiempo y dinero importantes para su restablecimiento. El reestablecer los servicios en nuestra infraestructura con total normalidad tras un ataque de seguridad de importancia, puede llevar entre 3 y 5 días laborales. Tiempo que nuestro negocio tendrá mermada su funcionalidad, poniendo en riesgo la rentabilidad y beneficios de esa semana.

La virtualización de los servicios, la copia en local y en NAS desatendido y la conexión con respaldo Cloud, serían los puntos de partida para un eficiente respaldo de la información, siempre y cuando se realice una ingeniería adecuada en cada caso y características peculiares de cada empresa. Este análisis y posterior respaldo eficiente puede llevar a facilitar la tarea de restauración a cosa de horas.

Software y Sistemas operativos actualizados

Las herramientas con las que trabajamos a diario, incluidos los sistemas operativos de nuestros equipos PC, deben estar actualizados a las últimas versiones. El uso de estas aplicaciones obsoletas y no soportadas por el fabricante, o versiones de dudosa legalidad, nos convierten automáticamente en un objetivo vulnerable, fácil de interceptar y atacar, pues de base no contemplan las últimas actualizaciones con defensas lo suficientemente robustas para evitar intrusiones, o no implementan los parches de seguridad actuales que el fabricante desarrolla y mejora a diario para hacer menos vulnerables sus aplicaciones.

AUDITORIA GRATUITA

En Informática Fuentealbilla/Zafiro Telecom queremos ofrecerte

nuestros servicios de Ingeniería de sistemas para abordar cualquier mejora de

tu infraestructura de TI, complementando si cabe, a su actual proveedor

tecnológico.

Puedes solicitarnos una auditoria gratuita con la que podrás y podremos verificar el grado de maduración de tus soluciones tecnológicas y su capacidad y eficacia para hacer frente a estos ciberataques y tener tu negocio protegido.